Wazuh,一款以ossec作为引擎的主机入侵检测系统。通过与ELK的结合,便于管理员通过日志平台查看系统日志信息、告警信息、规则配置信息等。

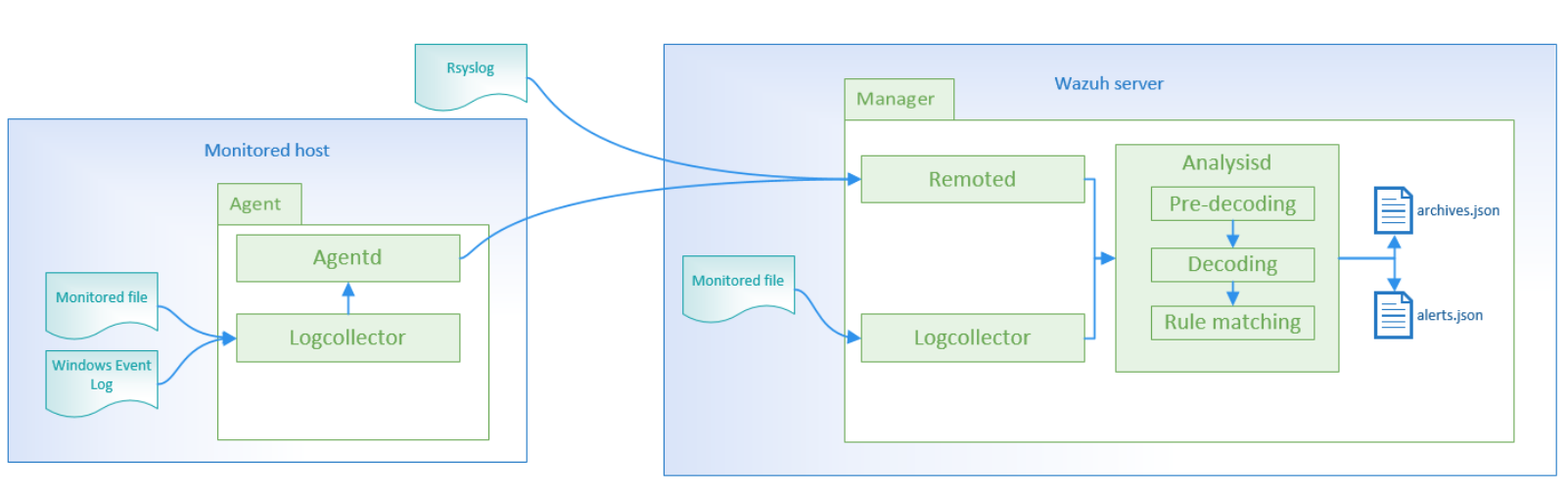

其采用C/S的模式,客户端通过agent收集数据发送给wazuh server,然后进行分析处理结果。

与ossec类似,我们通过介绍他的主要功能更好的了解系统的原理。主要分了以下几个部分:

日志分析

获取系统日志或者设备远程系统日志进行实时分析,通过日志识别应用程序或系统错误、配置错误、入侵企图、违规操作等安全问题。

数据收集

日志配置如下,可以看到支持linux、windows、windows时间、windows关到:

|

|

数据分析

主要分两步,解码和规则匹配。以日志记录为例:

|

|

这是一条最常见的ssh登陆成功日志,HIDS主要做两步,1是预解码,取出静态字段

|

|

2是根据日志消息,提取信息:

|

|

然后根据规则匹配:

|

|

一旦匹配成功,将创建一个报警

|

|

文件完整性检测

Wazuh 的文件完整性监控(FIM)监控指定的文件,如果这些文件被修改则触发报警。这个组件存储了常见的正常文件或 windows 注册表项的加密校验和其他属性,并定期将其与系统正在使用的当前文件进行比较,来确定文件是否被修改.

wazuh agent 定时(默认6小时)去扫描监控的文件并将hash值和文件属性发送给wazuh manager,如果需要实时监控,则需配置单个文件。

当检测到hash不一致时,生成报警,类似以下:

|

|

还可以配置忽略或者单独添加文件的监控

异常和恶意软件检测

异常检测是通过在系统中查找不正常的操作行为模式,一旦恶意软件(例如:rootkit)安装在操作系统上,它会通过修改系统来使自身隐藏起来。虽然恶意软件会使用各种技术来实现这个目的,但是 Wazuh 使用广泛普遍的方式来查找并指示入侵者的异常行为模式。负责这个任务的主要组件是 rootcheck.

其可以完成的内容如下:

#文件完整性监控

同上

#检查运行的进程

恶意进程可以隐藏自己使用户无法通过系统进程列表查看到自己(PS 命令的特洛伊版本),Rootcheck检查所有进程 ID(PID),以查找与不同系统调用的差异(getsid、getpgid)

|

|

#检查隐藏的端口

恶意软件可以使用隐藏端口与攻击者进行通信,Rootcheck 使用 bind() 检查系统中的每个端口,如果它无法绑定到端口并且该端口不在 netstat 输出中,则可能存在而已软件。

#检查异常文件和权限

Wazuh 扫描整个文件系统寻找不寻常的文件和权限,所有拥有者是 root 的文件都会被检查对于其他用户是否有写权限,如:sudi 文件、隐藏目录和文件。

#使用系统函数检查隐藏文件

Wazuh 扫描整个文件系统,使用 fopen+read 函数统计文件大小并进行比较,对于目录节点使用 opendir+readdir 的输出结果进行比较,如果结果不匹配则可能存在恶意软件,报警日志如下:

|

|

#扫描 /dev

/dev目录只包含特定于设备的文件,任何其他的文件都应该被检查,因为恶意软件可能使用这个分区来隐藏文件。例如:在/dev下创建一个隐藏文件

#扫描网络接口

#rootkit检查

监控安全策略

策略监控是验证所有系统正在使用的配置信息是否符合一组预定义规则的过程,Wazuh 使用的三个组件:Rootcheck、OpenSCAP 和 CIS-CAT

#Rootcheck

Wazuh 监视配置文件以确保他们符合你的安全策略、标砖和强化指南,通过 agent 定期扫描检测已知易受攻击、未打补丁和错误配置的应用程序

Rootcheck可用于:

- 检测进程是否运行

- 检查文件是否存在

- 检查文件内容是否包含某个表达式或者 windows 注册表的键值里是否包含某个字符串或表达式

其根据配置周期扫描

#OpenSCAP

是用于表达和标准化的方式操纵证券数据的规范。SCAP 联合使用多种规范来实现自动化持续监控,漏洞管理和安全合规性扫描。

- 验证安全合规性:OpenSCAP 中定义了组织中所有系统必须符合的要求,以符合使用的安全策略和安全基准

- 执行漏洞评估:OpenSCAP 可识别和分类系统中的漏洞

- 执行专门的评估:OpenSCAP 可以执行特定的自定义系统检查(即检查可疑文件名和可以文件位置)

#CIS-CAT 集成

CIS(互联网安全中心)是一个致力于保护私人和公共组织免受网络威胁。CIS 基准指南是公认的全球标准和保护 IT系统和数据免受网络攻击的最佳实践

IP-CAT 是利用跨平台的 java 应用程序,用于扫描目标系统将系统设置与 CIS 基准进行比较然后生成一份报告。有超过 80 个 CIS 基准涵盖几乎所有操作系统,根据不同的需要进行不同的配置

系统调用

在 Linux 的审计系统提供了一种方法来跟踪你机器上安全相关的信息,根据预先配置的规则,Audit 可以对您系统上发生的事件进行详细的实时记录。这些信息对于一些关键系统检测他们执行的操作是否违反安全策略至关重要。

例如

|

|

命令监控

命令监控用于监控日志之外的东西,比如执行的命令。wazuh集成了监视特定命令输出结果。

例如:

|

|

主动响应

主动响应配置定义了命令将要执行的时间和位置,如果条件满足特定的规则 ID、严重级别或者特定的来源规则则触发命令。

例如:

|

|

无代理监控

无代理监控允许您通过SSH监控没有代理的设备或系统,例如路由器,防火墙,交换机和 linux/bsd 系统。可以满足一些用户设备不允许或者不能安装 agent 的情况.

例如:

|

|

防洪机制

这个机制的作用是防止 agent 上的大型突发事件对网络或者 manager 造成负面的影响。它使用漏斗队列来收集所有生成的事件,并以低于指定事件每秒阈值的速率将它们发送给 manager,这有助于避免来自 Wazuh 组件的事件以外丢失。

当agent监控一个不断变化的目录,或者某些应用程序遇到错误,一直重试, 按照我们所配置的规则,会产生大量的事件,导致agent,网络或者manager运行受阻。

主要由2部分组成:

Agent-to-Manager 防洪机制

agent 端提供了一个漏斗队列以及事件阻塞控制来防止 agent 使网络或 manager 饱和

内部 agent 防洪控制

该机制在 agent 的不同组件中使用内部限制,控制它们生成事件的速率

漏洞检测

agent 会收集本地已安装的应用程序列表,并定期将其发送给 manager(每个 agent 都会在本地存储一个 sqlite 数据库)。此外 Manager 使用公共 OVAL CVE 存储库构建全球漏洞数据库,然后将其用于此信息与 agent 的应用程序清单数据进行交叉关联。