最近发现了一个技巧,在命令执行漏洞时,会非常有用,就是Linux 的通配符。我们常用通配符去搜索、查找、匹配文件内容,但linux shell有glob模式,其可以使用通配符去匹配命令

|

|

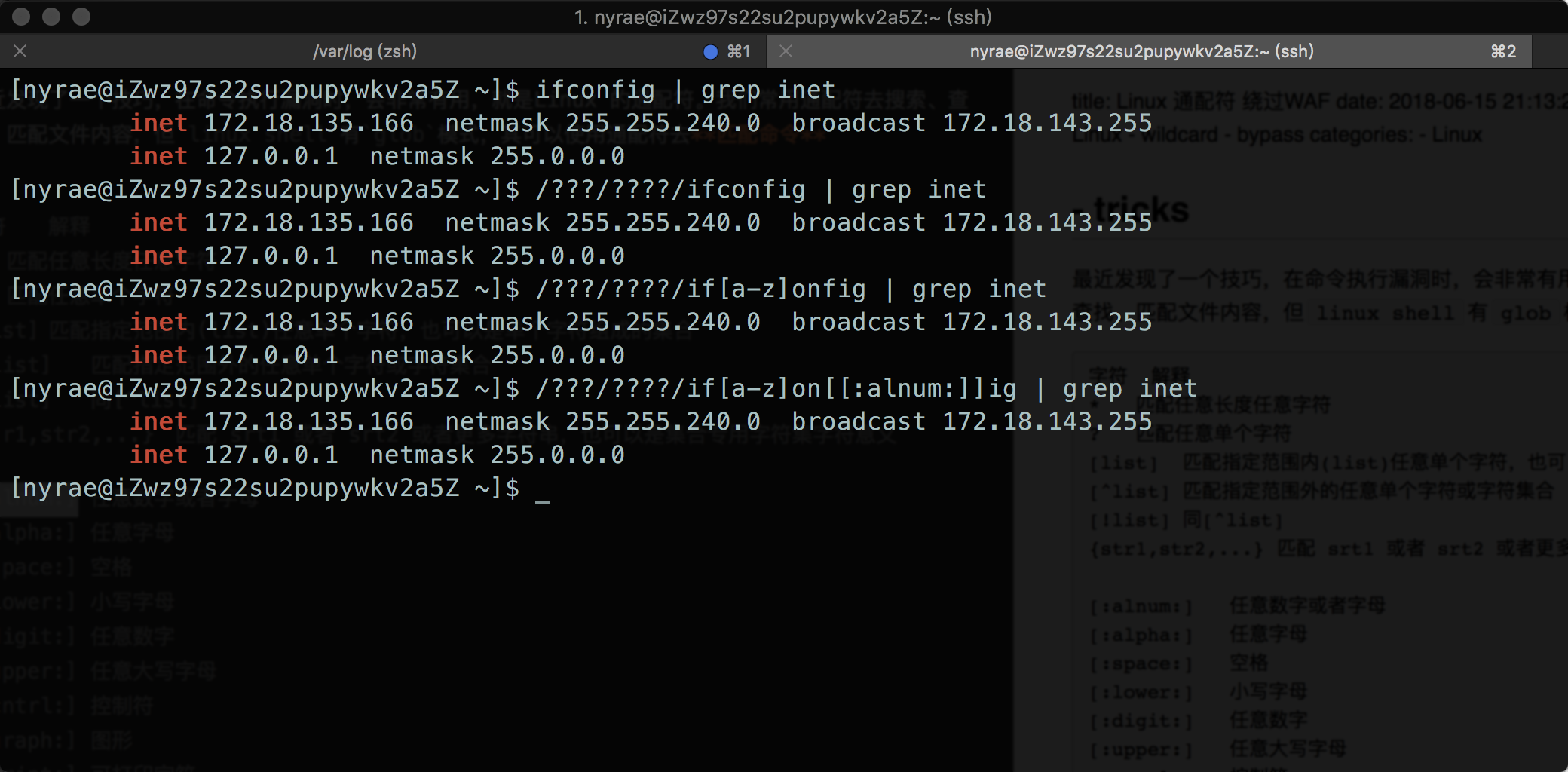

例如cat 命令可以被替换成如下:

|

|

很多基于正则表达式或者关键字的WAF是无法检测出这种类型的注入的。当然,要保证/???/????/i??????g这种是唯一的,可以用TAB来查找观察是否命令唯一,同时,这种情况命令必须是绝对路径。

知道了这个原理,我们可以将我们以后所有的payload都进行改造:

|

|